開発

WordPress 4.7.3にアップデートしないと何ができてしまうか。

Takeyuki Sato

WordPressとセキュリティ

WordPressはオープンソースのブログサービスを提供するソフトウェアです。

オープンソースが故に多くの脆弱性が指摘されます。

多くの個人、企業で使われており脆弱性の影響も巨大なものとなります。

これらのことからWordPressはセキュリティ的に脆いというイメージが世間的に付きやすいです。

しかし、WordPressの脆弱性への適切な理解と管理をすれば大きな事故が起きにくくなることは確かです。

今回は、現在最新のセキュリティアップデート(4.7.3)で修正された脆弱性についてどのような脅威があるかに焦点を当てて書いていきたいと思います。WordPress管理者の参考になればと思います。

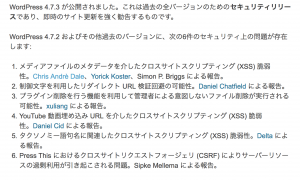

WordPressのホームページによると今回のアップデートは以下の通りです。

即時アップデートが勧告されています。しかし、これらを見ても何が危険でしないとどうなるかが想像できません。

メディアファイルのメタデータを介したXSS (CVE-2017-6814)

- 誰が攻撃できるのか → この脆弱性は投稿する権限があるユーザーが攻撃を仕掛けられます。

- どうやって攻撃するのか → 投稿するところにあるプレイリストに以下のようなメタデータを持った音声ファイルをアップロードする。

- 引き起こされる脅威 → このファイルがアップロードされたページを開くと投稿する権限があるユーザーが任意のjavascriptをページを開いた人のブラウザ上で実行されてしまい、認証情報の盗み、改ざん、リダイレクトなど

制御文字を利用したリダイレクト URL 検証回避の可能性。 (CVE-2017-6815)

- 誰が攻撃できるのか → この脆弱性は投稿する権限があるユーザーが攻撃を仕掛けられます。

- どうやって攻撃をするのか → リンクを生成する機能のところでhttpスキームしか入れられないところを\t\n\r\0\x08\x0Bなどの制御文字を使って検証を回避して別スキームでアクセスさせる。

- 引き起こされる脅威 → 投稿する権限があるユーザーがこの悪いリンクを生成するとリンクを開いてしまった人のブラウザ上で任意のスキームやリンクにアクセスが可能。例えば、javascriptスキームを使えばブラウザ上で任意のスクリプトを実行できます。

プラグイン削除を行う機能を利用して管理者による意図しないファイル削除が実行される可能性

申し訳ありません、調査中です。

YouTube 動画埋め込み URL を介したXSS

- 誰が攻撃できるのか → この脆弱性は投稿する権限があるユーザーが攻撃を仕掛けられます。

- どうやって攻撃をするのか → youtubeの動画を投稿に載せるときにyoutubeのリンクを貼るがそれを細工する。

- 引き起こされる脅威 → このファイルがアップロードされたページを開くと投稿する権限があるユーザーが任意のjavascriptをページを開いた人のブラウザ上で実行されてしまい、認証情報の盗み、改ざん、リダイレクトなど

タクソノミー語句名に関連したXSS

- 誰が攻撃できるのか → この脆弱性は投稿する権限があるユーザーが攻撃を仕掛けられます。

- どうやって攻撃をするのか → フォームのテキストフィールドに[script]****[/script]などを挿入する

- 引き起こされる脅威 → このファイルがアップロードされたページを開くと投稿する権限があるユーザーが任意のjavascriptをページを開いた人のブラウザ上で実行されてしまい、認証情報の盗み、改ざん、リダイレクトなど

Press This におけるクロスサイトリクエストフォージェリ (CSRF) によりサーバーリソースの過剰利用が引き起こされる問題

- 誰が攻撃できるのか → この脆弱性は世界中の全ての人が攻撃を仕掛けられます。

- どうやって攻撃をするのか → リソースのアップロードは権限を持っている人しか投稿できないためCSRFの脆弱性を使って罠サイトを用意し攻撃します。。perl -e ‘print “<>”x28000000’ > foo.txtなどで巨大なファイルを作り以下のようなファイルを開かせます。

- 引き起こされる脅威 → この脆弱性を攻撃が成功するとサーバーのリソースが大幅に使われサービス停止になる可能性があります。

まとめ

今回、アップデートされた脆弱性はどれも外部から直接攻撃できるものはありませんでした。しかし、過去のバージョンにおいて外部から直接攻撃される脆弱性もあります(4.7.0とか…)しそのような脆弱性と併用されたら恐ろしいです。。早めのアップデートをお勧めします。

2024/01/05

2024/01/05 2023/08/18

2023/08/18 2023/07/14

2023/07/14 2023/05/12

2023/05/12 2023/04/21

2023/04/21 2023/04/19

2023/04/19 2023/03/24

2023/03/24 2022/12/23

2022/12/23